本篇目录:

物联网技术在信息工程安全监理的应用?

通过BIM结合物联网技术的应用,使得日常能源管理监控变得更加方便。通过安装具有传感功能的电表、水表、煤气表后,可以实现建筑能耗数据的实时采集、传输、初步分析、定时定点上传等基本功能,并具有较强的扩展性。

生命线工程的各个子系统共用基于BIM的生命线工程动态监控数据库,实现统一化管理,最终为城市应急管理提供科学决策基础和依据,技术体系如图1所示。

而在整个奥运期间,物联网确实也得到了很广泛的应用,譬如视频联网监控、智能交通指挥、食品安全追溯、环境动态监测等等方面,物联网技术获得了非常大的用武之地。

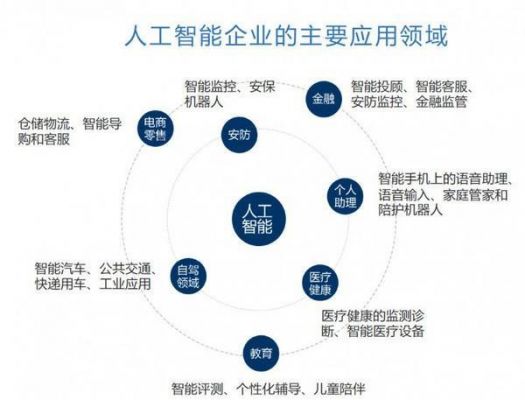

物联网的应用如下:智慧物流 智慧物流是指在大数据、物联网、人工智能等信息技术支持下,实现运输、仓储、配送等物流各环节的系统感知、综合分析和处理。目前物联网领域的应用主要体现在仓储、运输监控、快递终端三个方面。

通过物联网技术的应用,系统应用水平更提升了一个新的台阶。在监控管理方面,主要应用的是物联网传感器的作用,采用光纤光栅传感网络和无线传感网络这两个技术。

从市场人才需求状况来看,近年来,随着互联网行业的高速发展,LOT(物联网)和智能硬件等终端设备的广泛应用,在相当长的一段时间内,人才市场对于电子工程师的需求逐年增长,电子工程师的人才需求仍将供不应求,电子工程师就业岗位增加。

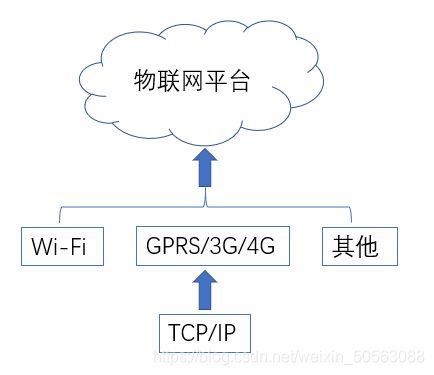

物联网三层架构及功能?

1、网络层相当于物联网的神经中枢和大脑,实现信息传递和处理。网络层包括通信与互联网的融合网络、网络管理中心、信息中心和智能处理中心等,网络层将感知层和接入层获取的信息进行传递和处理。

2、感知层:感知层是物联网的底层,但它是实现物联网全面感知的核心能力,主要解决生物世界和物理世界的数据获取和连接问题。

3、从技术架构上来看,物联网可分为三层:感知层、网络层和应用层。

保护大数据安全的10个要点

加强对数据的权限控制大数据通常是由多个数据源组成,之间相互关联并形成大量的分析和应用结果。因此,对大数据进行有效的权限控制是保护数据安全的关键。

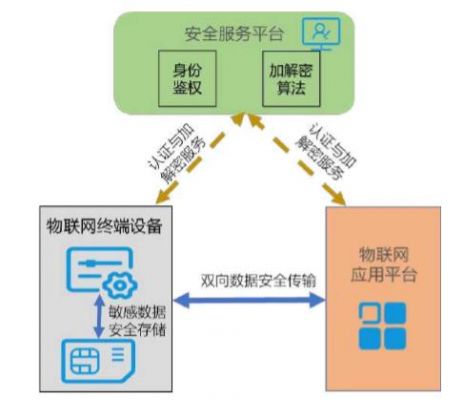

数据加密:对于敏感数据,采用加密技术进行保护,包括数据传输过程中的加密和数据存储时的加密。这可以防止未经授权的访问者获取到敏感信息。

收集整理好含个人信息的票据,集中销毁。不要在社交媒体随意公开自己及家人隐私信息。及时注销,解除绑定长时间不使用的账户。不点击浏览不知名的网站、不随意下载来历不明的应用软件。

大数据一般需要在云端上传,下载和交互,以吸引越来越多的黑客和云端的病毒攻击和客户端安全保护至关重要。保护个人隐私信息 有必要保护大数据时代的隐私不受技术和监管层面的影响,并改善用户个人信息的安全系统。

第三,个人隐私信息需要在数据采集、存储、处理等环节做好隐私保护措施。比如隐私信息应该进行匿名化或者脱敏处理,避免个人敏感信息被非法获取和利用。最后,需要建立一个完整的安全风险管理措施。

大数据已经渗透到每一个行业和业务职能领域,并逐渐成为重要的生产因素,如何保护数据安全呢?第一种武器:透明加密软件 这里指的加密软件,不是网络上可以随意下载的那种免费的个人级数据安全加密软件。

物联网时代信息安全存在的问题及对策

1、“端”——终端层安全防护能力差异化较大 终端设备在物联网中主要负责感知外界信息,包括采集、捕获数据或识别物体等。

2、(2)抗干扰能力强由于网络信息处于一个相对开放的环境,在数据交换中可能受到恶意破坏、攻击。

3、严格规范和限制境外机构数据跨境流动。在中国提供大数据应用或服务的海外机构应接受更严格的网络安全审计,以确保其数据存储在国内服务器上,并严格限制数据跨境流动。

设备cmk是什么意思?

1、设备CMK是一种机密密钥,用于保护物联网设备中的数据。CMK代表密钥管理服务,是由亚马逊网络服务(AWS)提供的一种加密机制。设备CMK将数据加密,使其可以对未经授权的人员保持私密。

2、Cmk为临界机器能力指数,是德国汽车行业常采用的参数,是“Machine Capability Index” 的缩写。

3、临界机器能力指数。Cmk是德国汽车行业常采用的参数,是Machine CapabilityIndex 的缩写,称为临界机器能力指数,它仅考虑设备本身的影响,同时考虑分布的平均值与规范中心值的偏移。

4、cmk是临界机器能力指数的意思。它仅考虑设备本身的影响,同时考虑分布的平均值与规范中心值的偏移;由于仅考虑设备本身的影响,因此在采样时对其他因素要严加控制,尽量避免其他因素的干扰,计算公式与Ppk相同,只是取样不同。

到此,以上就是小编对于物联网密钥管理流程有哪些步骤的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏