本篇目录:

- 1、物联网信息安全有哪些

- 2、网络安全中,入侵和渗透的区别

- 3、智慧环保,如何把物联网技术应用到环境

- 4、ddos软件教程ddos软件使用方法

- 5、物联网中的传感器如何收集和传输数据

- 6、入侵检测在物联网上的应用

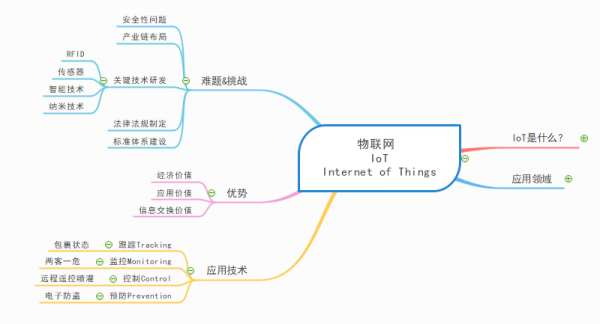

物联网信息安全有哪些

1、物联网安全问题有哪些:广义物联网:物联网是一个未来发展的愿景,等同于“未来的互联网”,能够实现人在任何时间、地点、使用任何网络与任何人与物的信息交换,以及物与物之间的信息交换。

2、主要包括物理要素、运行要素、数据要素三个方面。物理安全是物联网安全的基础要素。主要涉及感知控制层的感知控制设备的安全,主要包括对传感器及RFID的干扰、屏蔽、信号截获等,是物联网安全特殊性的体现。

3、物联网一般都具有唯一性,其实像近几年出现的一些东西,像二维码都具有唯一性,还有射频识别,这些都确保了信息的安全性,这些都涉及到物联网频射方面的技术。

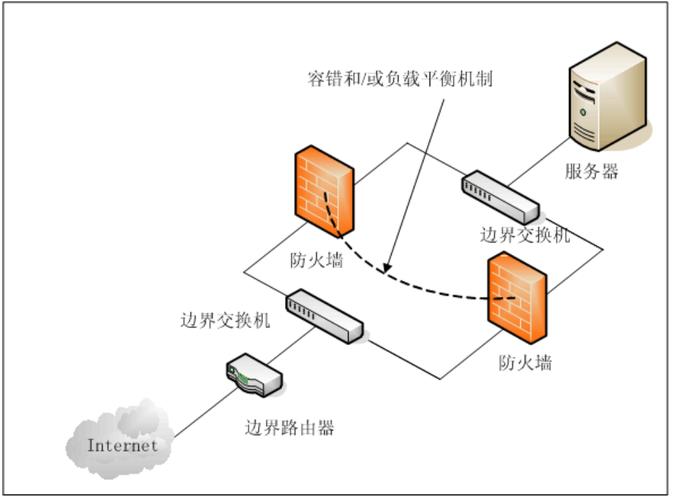

4、物联网安防安全技术产品包括防火墙、防毒墙、入侵防御(IPS)。

5、即使IP地址暴露,也可能导致住宅地址和消费者的其他联系方式暴露。攻击者或相关方可以将此信息用于不良目的,这使智能家居面临潜在风险。

网络安全中,入侵和渗透的区别

1、渗透测试为模拟黑客攻击测试,但两者也有区别,渗透测试是“面”的测试,黑客攻击是“深度”测试。前者讲究广泛度,后者讲究破坏性。

2、渗透全称渗透测试,是指是为了证明网络防御按照预期计划正常运行而提供的一种机制。也就是说是通过模拟恶意黑客的攻击方法,来评估计算机网络系统安全的一种评估方法。

3、楼下说的也对,但你不觉得渗透一词不容易被 河xie吗?我也是刚学习呢,呵呵 刚开始很难,不过我现在已经入门了。

4、网络渗透是攻击者常用的一种攻击手段,也是一种综合的高级攻击技术,同时网络渗透也是安全工作者所研究的一个课题,在他们口中通常被称为渗透测试(Penetration Test)。

5、渗透测试不单单是风险评估的一部分,也是企业网络防御体系当中的重要组成部分。一次成功的渗透测试可以发现企业网络中最薄弱的部分,使在网络安全方面的有限投入可以得到最大的回报。

6、无论是网络渗透(Network Penetration)还是渗透测试(Penetration Test),其实际上所指的都是同一内容,也就是研究如何一步步攻击入侵某个大型网络主机服务器群组。

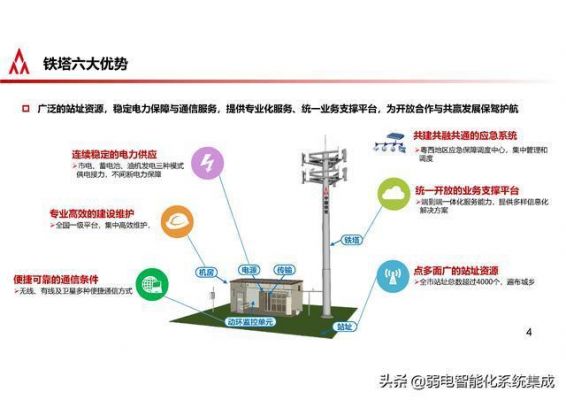

智慧环保,如何把物联网技术应用到环境

电网监控系统的建设和运行,环境污染防治提供了有力的科技支撑,拇指,感觉,体验方式粗放的规则放弃空气污染的传统的过去,被网格化,实时时间,科学的变化精确度,可以减少工作的盲目性,有效提高工作效率和环境管理的能力。

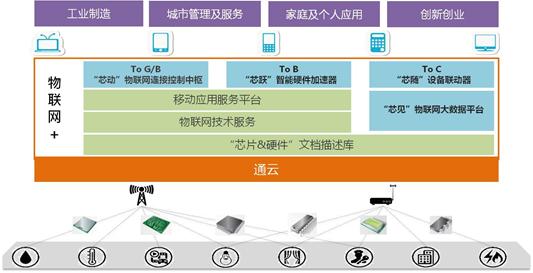

厦门智慧指间通过开发建设了环保大数据平台——生态环保智慧监管平台,来实现。生态环保智慧监管平台是一套以环保物联网为基础,生态大数据为灵魂,按照“一个中心,三套体系”的架构,提供数据服务与应用的环境管理系统。

答案当然是肯定的!目前我国科技正处于发展阶段,物联网技术、云计算、大数据、人工智能等新兴技术以及物联网卡都被广泛应用到社会生产的方方面面。其中,这些技术在智慧环保方面的应用,可以说是造福了全人类。

实现从“数字环保 ”到“智慧环保”的跨越,关键是要在原有“数字环保”的基础上,重点加强感知层与智慧层的建设。

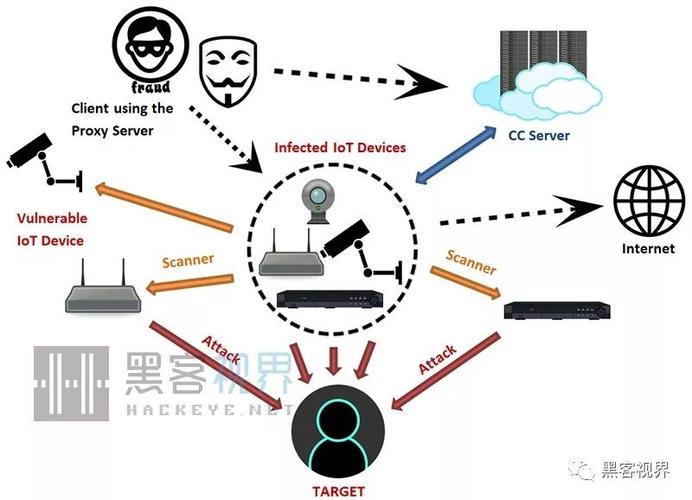

ddos软件教程ddos软件使用方法

最常见的网络攻击方式,借助于客户/服务器技术,将多个计算机联合起来作为攻击平台(小资本黑客借助网络下载病毒入侵他人计算机,DOS攻击时被入侵者也就成了攻击工具。俗称”肉机”),从而成倍地提高拒绝服务攻击的威力。

源IP地址过滤 在ISP所有网络接入或汇聚节点对源IP地址过滤,可以有效减少或杜绝源IP地址欺骗行为,使SMURF、TCP-SYNflood等多种方式的DDoS攻击无法实施。

增加硬件防火墙和增加硬件设备来承载和抵御DDOS攻击,最基本的方法,但成本比较高。

linux下防DDOS攻击软件及使用方法有哪些?一些常用的防DDOS攻击的方法,罗列如下:增加硬件防火墙和增加硬件设备来承载和抵御DDOS攻击,最基本的方法,但成本比较高。

ddos攻击防范方式?ddoS攻击防范措施主要有五个方面 扩充服务器带宽;服务器的网络带宽直接决定服务器承受攻击能力。所以在选购服务器时,可以加大服务器网络带宽。

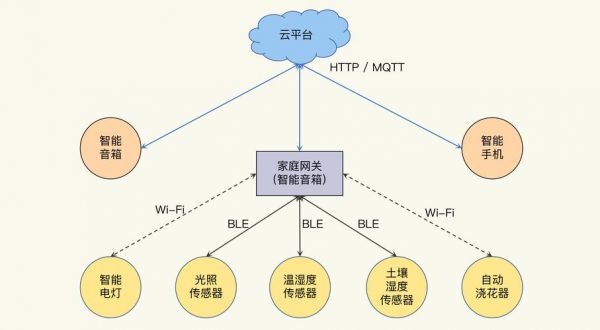

物联网中的传感器如何收集和传输数据

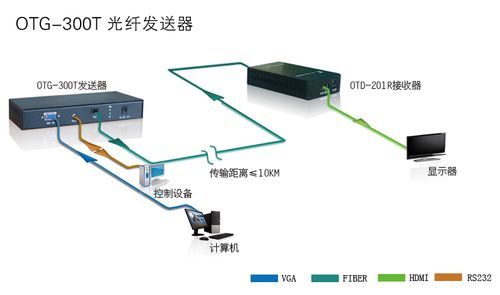

1、数据链路的传输1/ 各台测量设备将检测信号转换成数字信息,组装成结构化数据,通过网络传输,到达显示终端。

2、数据采集方法主要包括:传感器采集、爬虫、录入、导入、接口等。(1)传感器监测数据:通过传感器,即现在应用比较广的一个词,物联网。

3、这个根据不同的传感器有不同的方案。大致都是这样的。传感器采集的数据,转换为数字量(比如RS485),然后连接无线传输终端(CDMA或者GPRS,zigbee等)。上位机连接无线终端或者连接网络来获取无线网络中的数据。

4、数字转换。信号处理器将模拟信号转换成数字信号后,将数据传输到计算机或者控制单元,以便进一步的数字信号处理和数据分析。最后,关于传感器数据的处理,我们需要注意以下两个方面:数据存储。

5、目前,比较常用的传感器信号采集的方式包括有线采集和无线采集等两种方式。有线的有RS485,RS232,以太网等,无线的包括wifi ,4g,433mhz,490mhz和运营商网络GPRS。

入侵检测在物联网上的应用

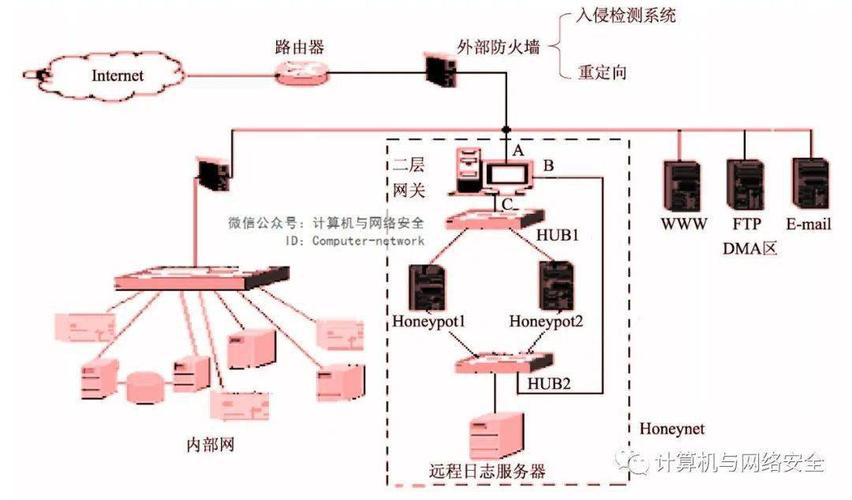

1、入侵检测的研究可以追溯到JamesP.Anderson在1980年的工作,他首次提出了“威胁”等术语,这里所指的“威胁”与入侵的含义基本相同,将入侵尝试或威胁定义为:潜在的、有预谋的、未经授权的访问企图,致使系统不可靠或无法使用。

2、常见的运用案例有:一:物联网传感器产品已率先在上海浦东国际机场防入侵系统中得到应用。机场防入侵系统铺设了3万多个传感节点,覆盖了地面、栅栏和低空探测,可以防止人员的翻越、偷渡、恐怖袭击等攻击性入侵。

3、近年来,在网络安全防御中出现了多智能体系统、神经网络、专家系统、机器学习等人工智能技术。一般来说,AI主要应用于网络安全入侵检测、恶意软件检测、态势分析等领域。

4、第一阶段:主要关注数据传输的安全,如加密技术、数据隐私保护等。 第二阶段:由于网络的普及,重点转向网络威胁的解决和安全防御,如防火墙、入侵检测系统、反病毒软件等。

5、当智能传感器感应到相应的测量值时,会自动处理干扰信息,并具体应用具有放大和滤波功能的调理电路,实现对测量值的精确感应。此外,智能传感器还可以识别人和物体的运动轨迹,这体现在运动目标跟踪和入侵检测功能上。

到此,以上就是小编对于网络物理入侵的问题就介绍到这了,希望介绍的几点解答对大家有用,有任何问题和不懂的,欢迎各位老师在评论区讨论,给我留言。

微信扫一扫打赏

微信扫一扫打赏